¿Por qué su cadena de suministro necesita Control de Acceso Basado en Roles (RBAC)?

Las cadenas de suministro modernas son los motores del comercio global, pero también representan un desafío de seguridad creciente. Estas redes complejas, que dependen del intercambio de información entre múltiples organizaciones, crean una multitud de vulnerabilidades. El acceso no autorizado a los datos puede interrumpir las operaciones, generar problemas de cumplimiento y erosionar la confianza de los clientes.

El desafío radica en encontrar el equilibrio adecuado. Los controles de acceso excesivamente restrictivos pueden ralentizar las operaciones e impedir la colaboración. Por otro lado, las medidas de seguridad laxas abren las puertas a una variedad de amenazas. Entonces, ¿cómo pueden las organizaciones garantizar flujos de trabajo eficientes al mismo tiempo que protegen los datos sensibles?

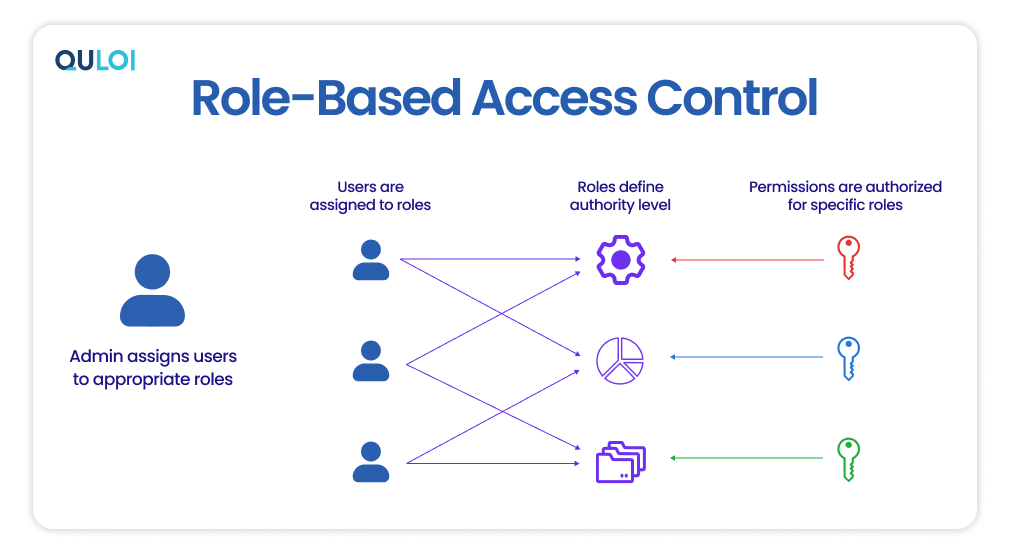

La respuesta radica en una poderosa herramienta llamada Control de Acceso Basado en Roles (RBAC). Imagínelo como una forma de otorgar acceso basado en roles específicos dentro de la cadena de suministro. Un gerente de compras necesita información diferente a la de un trabajador de almacén, y RBAC garantiza que cada uno obtenga exactamente lo que necesita para hacer su trabajo de manera efectiva, sin comprometer la seguridad.

¿Qué es el control de acceso basado en roles (RBAC)?

El control de acceso basado en roles (RBAC) es un enfoque de seguridad que autoriza y restringe el acceso al sistema/red/recursos a los usuarios en función de sus roles y responsabilidades organizacionales. Considere una organización con una cadena de suministro compleja. RBAC garantiza que todas las partes interesadas, desde el director ejecutivo hasta el trabajador del almacén involucrado en el sistema, tengan acceso a la información necesaria para realizar su trabajo de manera efectiva y, al mismo tiempo, evita el acceso no autorizado a datos confidenciales.

Ejemplos de RBAC

Imagine que es el gerente de logística de una organización que vende computadoras portátiles. Su función implica coordinar el flujo fluido de computadoras portátiles desde las fábricas hasta los centros de distribución y, en última instancia, hasta los estantes de las tiendas. RBAC se asegurará de que usted tenga acceso a toda la información y los sistemas relacionados con los sistemas logísticos críticos, incluidos los cronogramas de envío, las rutas de transporte y los niveles de inventario en tiempo real. Sin embargo, no tendría acceso a datos financieros confidenciales ni a información del cliente, a la que solo pueden acceder roles autorizados como gerentes financieros o representantes de servicio al cliente.

¿Por qué es importante el control de acceso basado en roles en la cadena de suministro?

Gestión de Órdenes de Compra:

Al crear una orden de compra, RBAC permite el acceso autorizado a los gerentes de adquisiciones o al personal autorizado para acceder y modificar los detalles del pedido. Esto evita cambios no autorizados en las órdenes de compra, lo que reduce el riesgo de fraude y garantiza un proceso de compra sin problemas.

Reservas:

RBAC controla el acceso a las plataformas de reserva, lo que permite a los compradores designados realizar reservas para el transporte de productos. Esto evita reservas no autorizadas, minimiza los conflictos de programación y ayuda a la asignación eficiente de recursos.

Rastreo de embarques:

Con RBAC, solo el personal autorizado, como gerentes de logística o representantes de servicio al cliente, puede rastrear el estado del envío, comunicarse con los transportistas o actualizar la información de entrega. Esto mantiene la confidencialidad y seguridad de los datos confidenciales del envío durante el tránsito.

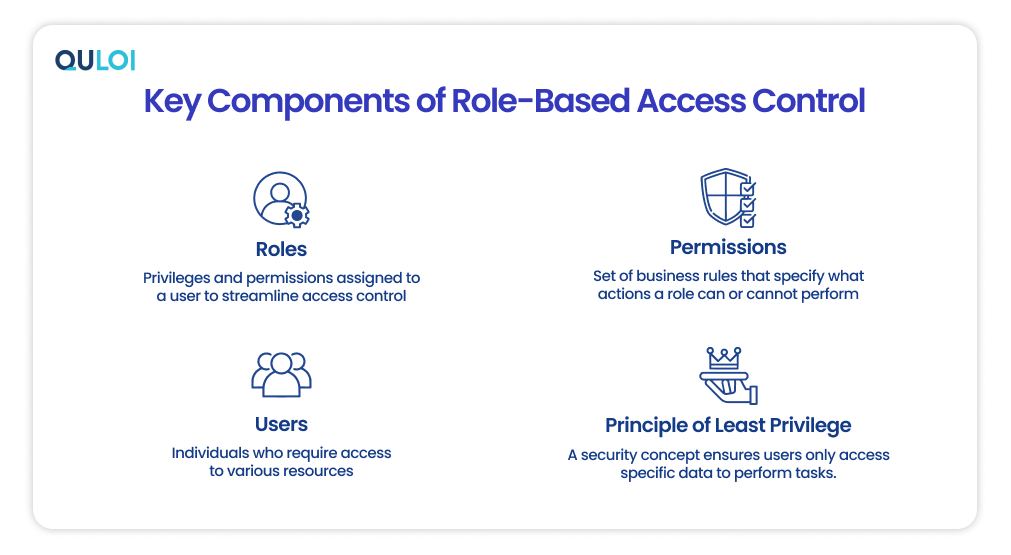

Componentes del control de acceso basado en roles

El control de acceso basado en roles se basa en componentes clave que determinan las interacciones del usuario y el recurso, sistema o proceso al que intentan acceder. Si bien la lista de componentes puede variar según la cadena de suministro de las organizaciones, estos son los cuatro fundamentales que debe recordar.

Usuarios: son las personas que necesitan acceso a la información y los sistemas dentro de la red de su cadena de suministro. Piense en empleados, socios y cualquier otro usuario autorizado.

Roles: imagine los roles como descripciones de trabajo traducidas en permisos de acceso. Un gerente de adquisiciones tiene necesidades de acceso diferentes a las de un trabajador de almacén, y RBAC define estos roles con permisos específicos.

Permisos: son las acciones específicas que un usuario puede realizar dentro del sistema según su rol asignado. Un gerente de logística puede tener permiso para ver los cronogramas de envío, pero no para editar los datos financieros.

Principio de privilegio mínimo: esta es la regla de oro de RBAC. Dicta que a los usuarios se les concede el nivel mínimo de acceso necesario para realizar las tareas asignadas.

¿Cómo pueden las cadenas de suministro beneficiarse del RBAC?

Colaboración optimizada: RBAC fomenta la colaboración al permitir que los socios de la cadena de suministro trabajen juntos y administren quién puede acceder a recursos y plataformas compartidos. RBAC gestiona el acceso a una plataforma centralizada de gestión de la cadena de suministro en una red de cadena de suministro, lo que permite a los fabricantes, proveedores y distribuidores colaborar en pedidos, envíos y gestión de inventario. Esto promueve la comunicación abierta, la transparencia y la eficiencia en toda la cadena de suministro.

Mejora de la seguridad: RBAC mejora la seguridad dentro de la cadena de suministro al garantizar que solo los usuarios autorizados accedan a información o aplicaciones confidenciales. Por ejemplo, RBAC restringiría el acceso a los usuarios de control de maquinaria a profesionales capacitados en una instalación de fabricación. Esto evita que usuarios no autorizados manipulen el equipo y protege al personal y los activos.

Cumplimiento del cumplimiento: RBAC respalda el cumplimiento al exigir acceso y pistas de auditoría para los requisitos reglamentarios. Con RBAC, puede regular el acceso a los sistemas de declaración de aduanas, garantizando que solo los agentes de aduanas autorizados o con licencia puedan presentar documentación de importación/exportación. Esto minimiza el riesgo de costosas sanciones por incumplimiento o errores en los procesos aduaneros, manteniendo la integridad de las operaciones comerciales transfronterizas. Como dijo Benjamin Franklin: “Más vale prevenir que curar”.

Asignación eficiente de recursos: RBAC le permite optimizar la asignación de recursos asignando permisos de acceso según trabajos y responsabilidades. En un almacén, puede asegurarse de que solo los administradores de inventario accedan a los detalles del inventario para realizar un seguimiento de los niveles de existencias, realizar pedidos y gestionar la logística de manera eficiente. Al restringir el acceso a quienes lo necesitan, puede reducir los retrasos y los pedidos extraviados, lo que se traduce en flujos de trabajo optimizados y una mayor productividad.

Mitigación de riesgos: dado que los datos se intercambian entre varias partes interesadas, existen mayores posibilidades de que se produzcan fugas de datos, lo que significa oportunidades comerciales perdidas. RBAC mitiga el riesgo de filtración o uso indebido de datos mediante la asignación de privilegios de acceso basados en roles laborales, responsabilidades y jerarquías organizativas. Cuando los usuarios limitados tienen acceso a información clave, se reduce el riesgo de filtraciones de datos y se garantiza el cumplimiento de normas de privacidad como el RGPD.

Mejores prácticas para implementar RBAC

Definición de roles: Comience por definir roles y responsabilidades correspondientes a diferentes funciones y responsabilidades de la cadena de suministro, como proveedor, comprador, distribuidor, administrador de inventario, etc. Mapee los roles según el principio de privilegio mínimo, determinando qué nivel de acceso necesita cada rol. para realizar diferentes tareas.

Auditoría periódica: audite periódicamente las funciones y permisos de los usuarios para detectar y prevenir el acceso no autorizado o malicioso e identificar y rectificar cualquier error en el sistema RBAC. Elimine o ajuste los derechos para roles que ya no son relevantes o han cambiado de roles.

Control de acceso centralizado: implemente un sistema de control de acceso centralizado para gestionar los roles y permisos de los usuarios en toda la red de la cadena de suministro. Utilice mecanismos de autenticación sólidos, como la autenticación multifactor, para verificar las identidades de los usuarios antes de otorgarles acceso a recursos confidenciales.

Capacitación y concientización: Capacite y eduque a los usuarios y administradores sobre las políticas y procedimientos de RBAC. Asegúrese de que comprendan sus funciones, permisos, responsabilidades y políticas con respecto al control de acceso y la seguridad de los datos. Esto puede ayudar a reducir el riesgo de posibles errores humanos o uso indebido del sistema RBAC.

Actualizaciones y mantenimiento periódicos: actualice las políticas de RBAC y los mecanismos de control de acceso y evalúe su desempeño. La evaluación puede implicar revisar y revisar roles, permisos, políticas y sistemas e incorporar nuevas tecnologías.

Limitantes del RBAC

Si bien RBAC ofrece importantes beneficios de seguridad, es importante comprender sus limitaciones:

Complejidad: la gestión de una gran cantidad de usuarios, roles y permisos puede resultar compleja, especialmente en organizaciones grandes. Esto puede provocar errores e inconsistencias.

Rigidez: RBAC puede no ser ideal para entornos altamente dinámicos donde los permisos de usuario necesitan ajustes frecuentes. El proceso de agregar, eliminar o modificar roles puede llevar mucho tiempo.

Granularidad: RBAC se centra en roles predefinidos, que pueden no alinearse perfectamente con las necesidades de cada usuario. Lograr el equilibrio adecuado entre otorgar acceso suficiente y mantener la seguridad puede resultar un desafío.

Gestión de usuarios: RBAC depende en gran medida de datos de usuario precisos y actualizados. Las revisiones y auditorías periódicas son esenciales para garantizar una eficacia continua.

Cómo Quloi implementa RBAC en su software de colaboración en la cadena de suministro

El marco RBAC de Quloi garantiza que cada rol de usuario en la cadena de suministro solo pueda acceder a la información necesaria para realizar sus tareas. Por ejemplo, los compradores pueden ver y gestionar órdenes de compra y detalles de contratos, mientras que los transportistas tienen acceso restringido para realizar un seguimiento del estado de los envíos, ver la documentación de envío relevante y gestionar las operaciones logísticas. Esto ayuda a mejorar la seguridad de los datos y la eficiencia operativa dentro de la cadena de suministro.

Colaboración optimizada: la plataforma Quloi fomenta la colaboración entre equipos internos y proveedores externos al otorgar a las partes interesadas niveles de acceso adecuados. Esto garantiza que los equipos cumplan con prácticas comerciales estandarizadas y mantengan la seguridad de los datos.

Registro de auditoría y cumplimiento: Quloi facilita el cumplimiento normativo al mantener un registro de auditoría detallado de las actividades de los usuarios dentro de la plataforma. Esto garantiza la transparencia y facilita la demostración del cumplimiento durante las auditorías.

Seguridad de los datos: Quloi restringe el acceso al sistema según los roles y permisos del usuario, lo que reduce el riesgo de exposición de datos intencional o accidental.